Cette horreur est bien réelle: des criminels volent des informations personnelles, mettent des données privées sur le net, vident les comptes bancaires etc.

Pour vous protéger, voici en résumé , le Top-10 des conseils de sécurité paru dans le livre „Darknet » de Cornelius Granig, avril 2019.

1. Vérification des fuites de vos données existantes

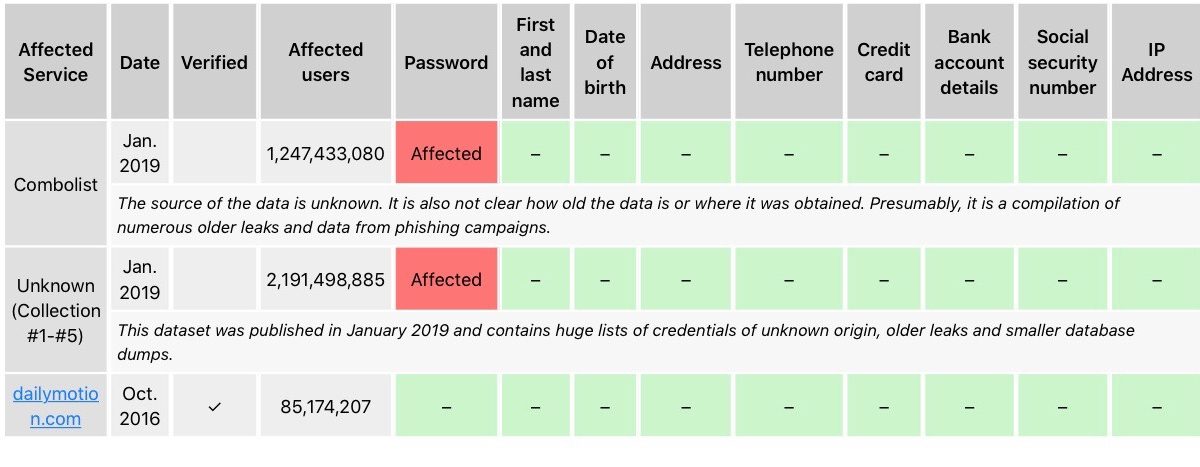

Vos données d’identité ont-elles été espionnées ? vérifiez votre adresse e-mail si vous été victime de vol d’identité.

Sur ce site https://sec.hpi.de/ilc/ vous pouvez verifier si votre compte email a été deja piraté !

Le vérificateur de fuite d’identité HPI peut être utilisé pour déterminer si les informations et les mots de passe associés à un compte de messagerie sont déjà contenus dans un „hack“ connu.

Fin de l’année 2018, ce site disposait de données provenant de près de six milliards de comptes piratés et de 800 fuites de données. Chaque jour, près d’un million de nouveaux comptes sont inclus dans les fuites de données.

En entrant son adresse e-mail, ce site vous enverra un rapport indiquant si votre adresse mail ou des informations connexes faisait partie d’une fuite de données.

2. Mots de passe sécurisés

Choississez un mot de passe sécurisé

Sur le site Web https://howsecureismypassword.net/, on peut vérifier la sécurité des mots de passe.

Attention ! pour des raisons de sécurité, vous ne devez jamais tester un mot de passe réel sur de tels sites, mais simplement donner un exemple.

Il calcule le temps nécessaire pour « déchiffrer » un mot de passe donné .

Il faudrait par exemple à un ordinateur 34 Milliards d‘années pour déchiffre le mot de passe suivant: Stubygroup2018!

La recommandation pour les mots de passe sécurisés est vaste, si vous suivez ces cinq règles suivantes et modifiez vos mots de passe de manière reguliere, vous vivez en sécurité:

- Longueur de plus de 15 caractères

- Utilisez des lettres majuscules, minuscules, des chiffres et des caractères spéciaux

- Si possible pas de mots du dictionnaire

- Pas de réutilisation de mots de passe identiques ou similaires pour différents services et applications

- Changez tous vos mots de passe qui ne respectent pas les règles ci-dessus

3. Double authentification, vérification en deux étapes

Selon Wikipedia.fr , la vérification en deux étapes est une méthode par laquelle un utilisateur peut accéder à une ressource informatique ou donnée, après avoir présenté deux preuves d’identité distinctes.

Exemple, j’accède à mon ordianateur avec un mot de passe et à mon fichier avec un autre mot de passe, donc pour accéder aux données dans le fichier il me faut deux fois m’identifier.

Un autre exemple de ce processus est l’accès à un compte bancaire.

Votre compte n’est pas protégé par le code PIN uniquement, mais également par un second facteur: votre carte bancaire. Commencez par placer la carte dans le guichet automatique, puis tapez le code PIN. Ce n’est qu’en combinant les deux facteurs que le système est authentifié et que vous pouvez retirer de l’argent.

Si quelqu’un vole votre carte bancaire, il ne peut rien faire sans le code PIN et le code PIN sans la carte est aussi inutile.

4. Traitez soignément vos données personnelles

Les données personnelles constituent un véritable trésor que de nombreux criminels veulent obtenir. Les motifs peuvent être multiples – en voici quelques-uns:

- quelqu’un veut vous faire chanter.

- quelqu’un veut imiter, usurper votre identité.

- quelqu’un veut entrer par effraction chez vous et a besoin de l’adresse.

- quelqu’un veut revendre des données vous concernant.

- quelqu’un veut vous traquer

Un moyen intéressant de savoir si, par exemple, votre photo de profil ou vos photos sont utilisées illégalement par d’autres personnes, Google propose la recherche d’images Google.

Voir ce lien: https://images.google.com/

Vous pouvez charger votre photo et google vous indiquera partout là où elle est utilisée sur le Web.

5. Fermez les portes (Gateway) pour les logiciels malveillants

Chaque ordinateur et smartphone nécessite un bon antivirus et un pare-feu (Firewall), de sorte que le risque d’infection par un logiciel malveillant puisse être constamment contrôlé et évité.

Sur les navigateurs Web, les possibilités d’exécuter des programmes doivent être désactivées.

Pour réussir dans ce domaine, l’utilisation de mises à jour et de correctifs pour tous les systèmes utilisés doit également être examinée et prise en compte de manière continue. Les mises à jour du système d’exploitation, le changement de matériel afin d’installer un nouveau système d’exploitation amélioré avec de nouvelles fonctionnalités de sécurité sont fondamentals.

6.Les sauvegardes sont nécessaires à la survie

Il est vital de mettre en place un system de sauvegarde (Backup)

Le stockage ne doit en aucun cas avoir lieu à l’emplacement des systèmes, car un incendie menace la destruction complète de toutes les données s’il n’y a pas de sauvegarde en nuage (Cloud) supplémentaire.

7. Utilisez le cryptage

De nos jours, la plupart des sites Web proposent de communiquer avec eux de manière sécurisée en utilisant le protocole HTTPS

Ne pas oublier le chiffrement des disques durs et des clés USB, ce qui est généralement très facile avec les ressources fournies par le système d’exploitation.

Il est également important aussi de le faire pour les messages hyper confidentiels et des pièces jointes.

Les particuliers et les entreprises peuvent aussi chiffrer facilement leurs communications en utilisant des VPN (appelés » Virtuelle private Netzwerke « ). Ils permettent d’utiliser le réseau public mais d’établir un soi-disant « tunnel IP » entre eux et leurs systèmes domestiques, à travers lequel ils peuvent communiquer en toute sécurité.

8. Courrier électronique sécurisé

Le contenu très confidentiel doit toujours être crypté – ou ne pas être transmis électroniquement. Il est également conseillé d’utiliser un système de messagerie utilisant le cryptage, tel que ProtonMail du fournisseur suisse, Proton Technologies AG à Genève ou Hushmail du fournisseur canadien Hush Communications. Ltd.

9. Verrouiller les clés USB étrangères

Les clés USB peuvent causer de gros dégâts en infectant l’ordinateur par des logiciels malveillants. Un bon exemple est le « Rubber Ducky », une clé USB qui, lorsqu’elle est connectée à un ordinateur, installe une porte dérobée, vole des documents et des mots de passe, et crée un vecteur d’attaque pour des tests de pénetrations ultérieurs.

On ne devrait utiliser que des clés USB, dont on connaît l’origine et qui ont été examinées avant l’utilisation !

10. Cyber assurance et la consultation

La derniere mesure est de consulter régulièrement un expert ou cabinet en cybercriminalité, de designer un expert dans votre entreprise et/ou de contracter une assurance.

De nombreuses sociétés d’assurance proposent de nos jours une assurance contre les conséquences financières des cyberattaques.

Pour plus d’infos, consultation et formation, contactez-nous !

Ne soyez pas avare, partagez l’article !